Wireshark mewakili penganalisis protokol yang paling banyak digunakan di dunia. Dengan menggunakannya, Anda dapat memeriksa semua yang terjadi di dalam jaringan Anda, memecahkan masalah yang berbeda, menganalisis dan memfilter lalu lintas jaringan Anda menggunakan berbagai alat, dll.

Jika Anda ingin mempelajari lebih lanjut tentang Wireshark dan cara memfilter berdasarkan port, pastikan Anda terus membaca.

Apa Sebenarnya Penyaringan Port?

Penyaringan port merupakan cara menyaring paket (pesan dari protokol jaringan yang berbeda) berdasarkan nomor portnya. Nomor port ini digunakan untuk protokol TCP dan UDP, protokol transmisi yang paling terkenal. Pemfilteran port mewakili bentuk perlindungan untuk komputer Anda karena, dengan pemfilteran port, Anda dapat memilih untuk mengizinkan atau memblokir port tertentu untuk mencegah operasi yang berbeda dalam jaringan.

Ada sistem port yang digunakan untuk layanan internet yang berbeda, seperti transfer file, email, dll. Faktanya, ada lebih dari 65.000 port yang berbeda. Mereka ada dalam mode "izinkan" atau "tertutup". Beberapa aplikasi di internet dapat membuka port tersebut, sehingga membuat komputer Anda lebih mudah terkena hacker dan virus.

Dengan menggunakan Wireshark, Anda dapat memfilter paket yang berbeda berdasarkan nomor portnya. Mengapa Anda ingin melakukan ini? Karena dengan cara itu, Anda dapat memfilter semua paket yang tidak Anda inginkan di komputer Anda karena berbagai alasan.

Apa Port Penting?

Ada 65.535 port. Mereka dapat dibagi menjadi tiga kategori yang berbeda: port dari 0 – 1023 adalah port yang terkenal, dan mereka ditugaskan untuk layanan dan protokol umum. Kemudian, dari 1024 hingga 49151 adalah port terdaftar – port tersebut ditetapkan oleh ICANN ke layanan tertentu. Dan port publik adalah port dari 49152-65535, mereka dapat digunakan oleh layanan apa pun. Port yang berbeda digunakan untuk protokol yang berbeda.

Jika Anda ingin mempelajari tentang yang paling umum, lihat daftar berikut:

| nomor port | Nama layanan | Protokol |

| 20, 21 | Protokol transfer file – FTP | TCP |

| 22 | Cangkang aman – SSH | TCP dan UDP |

| 23 | Telnet | TCP |

| 25 | Protokol Transfer Surat Sederhana | TCP |

| 53 | Sistem Nama Domain – DNS | TCP dan UDP |

| 67/68 | Protokol Konfigurasi Host Dinamis – DHCP | UDP |

| 80 | Protokol Transfer HyperText – HTTP | TCP |

| 110 | Protokol Kantor Pos – POP3 | TCP |

| 123 | Protokol Waktu Jaringan – NTP | UDP |

| 143 | Protokol Akses Pesan Internet (IMAP4) | TCP dan UDP |

| 161/162 | Protokol Manajemen Jaringan Sederhana –SNMP | TCP dan UDP |

| 443 | HTTP dengan Lapisan Soket Aman – HTTPS (HTTP melalui SSL/TLS) | TCP |

Analisis di Wireshark

Proses analisis di Wireshark mewakili pemantauan berbagai protokol dan data di dalam jaringan.

Sebelum kita mulai dengan proses analisis, pastikan Anda mengetahui jenis lalu lintas yang ingin Anda analisis, dan berbagai jenis perangkat yang memancarkan lalu lintas:

- Apakah Anda memiliki mode promiscuous yang didukung? Jika ya, ini akan memungkinkan perangkat Anda mengumpulkan paket yang awalnya tidak ditujukan untuk perangkat Anda.

- Perangkat apa yang Anda miliki di dalam jaringan Anda? Penting untuk diingat bahwa berbagai jenis perangkat akan mengirimkan paket yang berbeda.

- Jenis lalu lintas apa yang ingin Anda analisis? Jenis lalu lintas akan tergantung pada perangkat dalam jaringan Anda.

Mengetahui bagaimana menggunakan filter yang berbeda sangat penting untuk menangkap paket yang diinginkan. Filter ini digunakan sebelum proses packet capture. Bagaimana mereka bekerja? Dengan menetapkan filter tertentu, Anda segera menghapus lalu lintas yang tidak memenuhi kriteria yang diberikan.

Dalam Wireshark, sintaks yang disebut sintaks Berkley Packet Filter (BPF) digunakan untuk membuat filter pengambilan yang berbeda. Karena ini adalah sintaks yang paling umum digunakan dalam analisis paket, penting untuk memahami cara kerjanya.

Sintaks Filter Paket Berkley menangkap filter berdasarkan ekspresi pemfilteran yang berbeda. Ekspresi ini terdiri dari satu atau beberapa primitif, dan primitif terdiri dari pengidentifikasi (nilai atau nama yang Anda coba temukan dalam paket yang berbeda), diikuti oleh satu atau beberapa kualifikasi.

Kualifikasi dapat dibagi menjadi tiga jenis yang berbeda:

- Ketik – dengan kualifikasi ini, Anda menentukan hal apa yang diwakili oleh pengidentifikasi. Kualifikasi tipe termasuk port, net, dan host.

- Dir (arah) – kualifikasi ini digunakan untuk menentukan arah transfer. Dengan cara itu, "src" menandai sumbernya, dan "dst" menandai tujuan.

- Proto (protokol) – dengan kualifikasi protokol, Anda dapat menentukan protokol spesifik yang ingin Anda tangkap.

Anda dapat menggunakan kombinasi kualifikasi yang berbeda untuk memfilter pencarian Anda. Anda juga dapat menggunakan operator: misalnya, Anda dapat menggunakan operator gabungan (&/dan), operator negasi (!/not), dll.

Berikut adalah beberapa contoh filter pengambilan yang dapat Anda gunakan di Wireshark:

| Filter | Keterangan |

| tuan rumah 192.168.1.2 | Semua lalu lintas yang terkait dengan 192.168.1.2 |

| port tcp 22 | Semua lalu lintas yang terkait dengan port 22 |

| src 192.168.1.2 | Semua lalu lintas yang berasal dari 192.168.1.2 |

Dimungkinkan untuk membuat filter tangkapan di bidang header protokol. Sintaksnya terlihat seperti ini: proto[offset:size(opsional)]=nilai. Di sini, proto mewakili protokol yang ingin Anda filter, offset mewakili posisi nilai di header paket, ukuran mewakili panjang data, dan nilai adalah data yang Anda cari.

Filter Tampilan di Wireshark

Tidak seperti filter pengambilan, filter tampilan tidak membuang paket apa pun, mereka hanya menyembunyikannya saat melihat. Ini adalah opsi yang bagus karena setelah Anda membuang paket, Anda tidak akan dapat memulihkannya.

Filter tampilan digunakan untuk memeriksa keberadaan protokol tertentu. Misalnya, jika Anda ingin menampilkan paket yang berisi protokol tertentu, Anda dapat mengetikkan nama protokol di toolbar “Display filter” Wireshark.

Pilihan lain

Ada berbagai opsi lain yang dapat Anda gunakan untuk menganalisis paket di Wireshark, tergantung pada kebutuhan Anda.

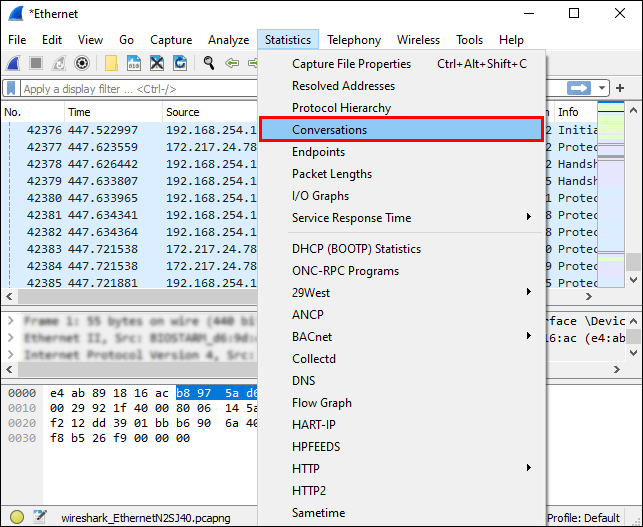

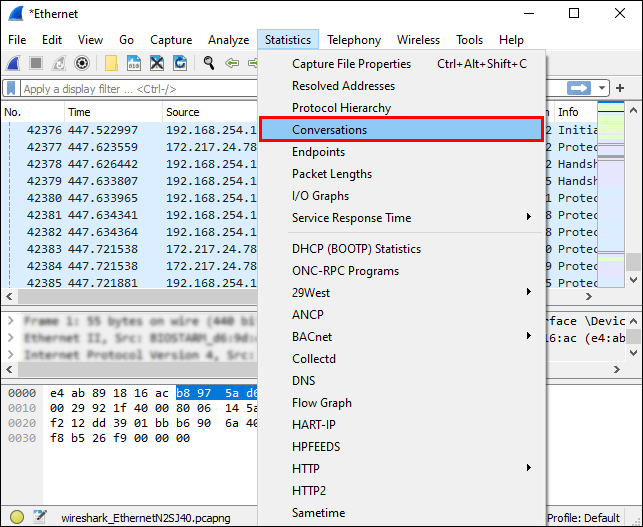

- Di bawah jendela "Statistik" di Wireshark, Anda dapat menemukan berbagai alat dasar yang dapat Anda gunakan untuk menganalisis paket. Misalnya, Anda dapat menggunakan alat "Percakapan" untuk menganalisis lalu lintas antara dua alamat IP yang berbeda.

- Di bawah jendela "Info Pakar", Anda dapat menganalisis anomali atau perilaku yang tidak biasa dalam jaringan Anda.

Memfilter berdasarkan Port di Wireshark

Memfilter menurut port di Wireshark menjadi mudah berkat bilah filter yang memungkinkan Anda menerapkan filter tampilan.

Misalnya, jika Anda ingin memfilter port 80, ketikkan ini di bilah filter: “tcp.port == 80.” Yang juga dapat Anda lakukan adalah mengetik “persamaan” bukannya “==”, karena “eq” mengacu pada “sama.”

Anda juga dapat memfilter beberapa port sekaligus. || tanda digunakan dalam kasus ini.

Misalnya, jika Anda ingin memfilter port 80 dan 443, ketik ini di bilah filter: “tcp.port == 80 || tcp.port == 443", atau "tcp.port persamaan 80 || tcp.port persamaan 443.”

FAQ tambahan

Bagaimana Cara Memfilter Wireshark berdasarkan Alamat IP dan Port?

Ada beberapa cara untuk memfilter Wireshark berdasarkan alamat IP:

1. Jika Anda tertarik dengan paket dengan alamat IP tertentu, ketik ini di bilah filter: “ip.adr == x.x.x.x.”

2. Jika Anda tertarik dengan paket yang berasal dari alamat IP tertentu, ketik ini di bilah filter: “ip.src == x.x.x.x.”

3. Jika Anda tertarik dengan paket yang menuju ke alamat IP tertentu, ketik ini di bilah filter: “ip.dst == x.x.x.x.”

Jika Anda ingin menerapkan dua filter, seperti alamat IP dan nomor port, lihat contoh berikut: “ip.adr == 192.168.1.199.&&tcp.port persamaan 443.” Karena “&&” mewakili simbol untuk “dan”, dengan menulis ini, Anda dapat memfilter pencarian berdasarkan alamat IP (192.168.1.199) dan nomor port (tcp.port eq 443).

Bagaimana Wireshark Menangkap Lalu Lintas Port?

Wireshark menangkap semua lalu lintas jaringan saat itu terjadi. Ini akan menangkap semua lalu lintas port dan menunjukkan kepada Anda semua nomor port dalam koneksi tertentu.

Jika Anda ingin memulai pengambilan, ikuti langkah-langkah berikut:

1. Buka “Wireshark.”

2. Ketuk “Tangkap.”

3. Pilih “Antarmuka”.

4. Ketuk “Mulai.”

Jika Anda ingin fokus pada nomor port tertentu, Anda dapat menggunakan bilah filter.

Saat Anda ingin menghentikan pengambilan, tekan ''Ctrl + E.''

Apa Filter Tangkap untuk Opsi DHCP?

Opsi Dynamic Host Configuration Protocol (DHCP) mewakili semacam protokol manajemen jaringan. Ini digunakan untuk secara otomatis menetapkan alamat IP ke perangkat yang terhubung ke jaringan. Dengan menggunakan opsi DHCP, Anda tidak perlu mengkonfigurasi berbagai perangkat secara manual.

Jika Anda hanya ingin melihat paket DHCP di Wireshark, ketik "bootp" di bilah filter. Kenapa boot? Karena ini mewakili versi DHCP yang lebih lama, dan keduanya menggunakan nomor port yang sama – 67 & 68.

Mengapa Saya Harus Menggunakan Wireshark?

Menggunakan Wireshark memiliki banyak keuntungan, beberapa di antaranya adalah:

1. Gratis – Anda dapat menganalisis lalu lintas jaringan Anda sepenuhnya gratis!

2. Dapat digunakan untuk berbagai platform – Anda dapat menggunakan Wireshark di Windows, Linux, Mac, Solaris, dll.

3. Detail – Wireshark menawarkan analisis mendalam terhadap banyak protokol.

4. Menawarkan data langsung – data ini dapat dikumpulkan dari berbagai sumber seperti Ethernet, Token Ring, FDDI, Bluetooth, USB, dll.

5. Ini banyak digunakan – Wireshark adalah penganalisa protokol jaringan paling populer.

Wireshark Tidak Menggigit!

Sekarang Anda telah mempelajari lebih lanjut tentang Wireshark, kemampuannya, dan opsi pemfilteran. Jika Anda ingin memastikan bahwa Anda dapat memecahkan masalah dan mengidentifikasi semua jenis masalah jaringan atau memeriksa data yang masuk dan keluar dari jaringan Anda, sehingga menjaganya tetap aman, Anda harus mencoba Wireshark.

Apakah Anda pernah menggunakan Wireshark? Beritahu kami tentang hal itu di bagian komentar di bawah.